Unsere Security Analyst*innen im usd HeroLab decken während ihrer Penetrationstests (Pentests) immer wieder Einfallstore auf, die erhebliche Risiken für die Unternehmenssicherheit darstellen. Dabei begegnen ihnen vermehrt die gleichen Schwachstellen. Unsere Blogserie „Top 3 Schwachstellen“ stellt diese dar und gibt Ihnen Tipps für die Vermeidung – für #moresecurity über alle IT-Assets.

Heute betrachten wir die drei häufigsten sicherheitskritischen Schwachstellen, die unsere Analyst*innen bei Penetrationstests von Active Directory in den vergangenen Jahren identifizieren konnten.

Warum Active Directory Pentests?

Nach wie vor ist Windows Active Directory (AD) das Rückgrat der Identitätsverwaltung in den meisten Unternehmensumgebungen. Es erleichtert die Verwaltung von Benutzern, Geräten und deren jeweiligen Berechtigungen. Diese Eigenschaft erklärt AD zu einem Hauptziel für Angreifer, die versuchen, seine Feinheiten auszunutzen, um einen unbefugten Zugriff zu erhalten. Dadurch können die Angreifer unternehmenskritische Daten stehlen oder manipulieren sowie die Kontrolle über die sensibelsten Geschäftsprozesse übernehmen.

Missbrauch der Access Control List

Ein Schwerpunkt von Active Directory Pentests (kurz AD Pentests) ist die Untersuchung von Schwachstellen in den Zugriffskontrolllisten (Access Control List, ACL). Allgemein regeln ACLs die Zugriffsrechte von Benutzern und Gruppen auf die Netzwerkressourcen. Häufig sind ACLs jedoch falsch konfiguriert oder zu freizügig gestaltet. Dadurch wird Angreifern ungewollt der rote Teppich ausgerollt. Diese nutzen die Schwachstelle aus, um ihre Privilegien zu erweitern, sich seitlich im Netzwerk zu bewegen oder sich dauerhaft zu etablieren. Damit können die Integrität und die Vertraulichkeit sensibler Daten untergraben werden.

Und wie genau läuft dieser Angriff ab? Die Angreifer missbrauchen die sogenannten writeDACL-Berechtigungen. Dabei werden die DACLs (Discretionary Access Control List) von AD-Objekten geändert und die Angreifer gewähren sich selbst höhere Privilegien. Dafür ist es nicht erforderlich, dass sie direkt in privilegierte Gruppen aufgenommen werden. Ebenso erlaubt diese Manipulation von zu weit gefassten Berechtigungen den Angreifern, AD-Attribute oder Gruppenmitgliedschaften zu ändern. Dadurch wird der Weg für weitere Angriffe in der Unternehmensumgebung geebnet.

Sicherheitstipp:

Regelmäßige Audits der AD-Konfigurationen und die Umsetzung des Prinzips der geringsten Privilegien (Least-Privilege-Prinzip) können die Schwachstellen entschärfen. Zudem können hochentwickelte Überwachungswerkzeuge zur Erkennung verdächtiger Aktivitäten eingesetzt werden, die frühzeitig auf einen ACL-Missbrauch hindeuten.

Active Directory Certificate Services

Die Active Directory Certificate Services (ADCS) sind eine wichtige Komponente in vielen AD-Umgebungen für die Erstellung und Verwaltung von Zertifikaten innerhalb einer Organisation. Für Unternehmen ist es wichtig, dass ADCS immun gegen Schwachstellen sind, da diese Services weit verbreitet sind und zur Sicherung von Umgebungen beitragen.

So verdeutlicht beispielsweise das Whitepaper "Certified Pre-Owned" die Komplexität der ADCS-Schwachstellen. Dort wird dargestellt, wie Angreifer Zertifikatsprozesse manipulieren können, um Zertifikate mit höheren Privilegien zu erhalten. Folglich ermöglicht ihnen diese Manipulation, ihren Zugang innerhalb eines Netzwerks zu erweitern. Seit der Veröffentlichung des Whitepapers sind viele verschiedene Varianten von ADCS-Schwachstellen gefunden worden. Diese Schwachstellen werden in der Regel als eine Erweiterung des ursprünglichen Whitepapers bezeichnet und folgen der Namenskonvention ESC1 bis ESC14, wobei ESC14 die zuletzt entdeckte Sicherheitslücke ist.

Als das Herzstück der ESC1-Schwachstelle kann ein Konfigurationsfehler bezeichnet werden. Die Angreifer können diesen Fehler nutzen, um ihre Berechtigungen auszuweiten. Diese Schwachstelle hat ihren Ursprung in der Art und Weise, wie Zertifikatsvorlagen verwaltet und verarbeitet werden. Die Angreifer nutzen dies aus, indem sie Zertifikatsanforderungen manipulieren, um somit Zertifikate zu erlangen, die ihnen höhere Privilegien gewähren.

Stellen Sie sich das Szenario so vor: Ein Angreifer fordert mit einfachen Benutzeranmeldeinformationen ein Zertifikat an. Dieses basiert auf einer Vorlage, die nicht ordnungsgemäß konfiguriert ist. Dadurch ist eine Client-Authentifizierung möglich. Wenn dies erfolgreich ausgenutzt wird, könnte der Angreifer sich als ein anderer Benutzer oder sogar als Administrator ausgeben und so ungehinderten Zugang zu sensiblen Bereichen des Netzwerks erhalten.

Sicherheitstipp:

Die Implementierung strenger Zugangskontrollen und die Überwachung der Zertifikatsausstellung tragen dazu bei, einen unbefugten Zugriff und einen Zertifikatsmissbrauch zu verhindern. Zudem ist eine Verbesserung der Transparenz von Zertifikatsoperationen ebenfalls entscheidend. Die Unternehmen sollten umfassende Protokollierungs- und Prüfmechanismen einsetzen, um die Ausstellung und den Entzug von Zertifikaten zu verfolgen. So werden verdächtige Aktivitäten rechtzeitig erkannt, die auf einen Angriff hindeuten könnten, und dementsprechend können Maßnahmen eingeleitet werden.

Relay-Angriffe

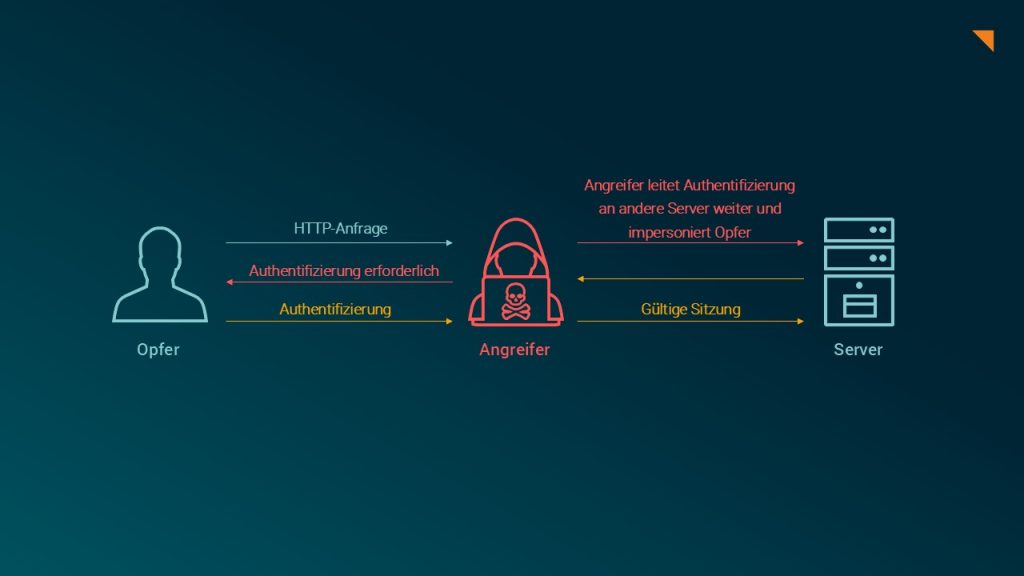

Gerade Mechanismen wie NTLM (NT LAN Manager) und Kerberos erleichtern die Authentifizierung. Diese Mechanismen sind aber für Angriffstechniken wie Relaying sehr anfällig. Eine Schwachstelle kann zu einem unbefugten Zugriff und möglicherweise zur vollständigen Kompromittierung der Domäne führen. Für die Stärkung der Netzwerkverteidigung hilft ein Verständnis über mögliche Angriffsszenarien sowie die Entschärfung von NTLM- und Kerberos-Relaying-Angriffen.

Bei NTLM-Relaying-Angriffen werden Authentifizierungsanfragen von einem Client abgefangen und an einen anderen Server im Netzwerk weitergeleitet. So können Angreifer sich als legitime Benutzer ausgeben, ohne die Anmeldedaten des Benutzers knacken oder stehlen zu müssen. Dabei nutzen Angreifer die fehlende gegenseitige Authentifizierung des NTLM-Authentifizierungsprotokolls aus und erweitern ihre Privilegien innerhalb eines Netzwerks, um auf sensible Informationen zuzugreifen. Im Worst-Case-Szenario könnten sie die Kontrolle über den Domänencontroller übernehmen, was eine erhebliche Bedrohung für die Netzwerksicherheit darstellt.

Im Gegensatz dazu ist Kerberos zwar mit einem dienstspezifischen Authentifizierungsticket ausgestattet, um das Relaying zu unterbinden. Dennoch können Angreifer diesen Mechanismus unter bestimmten Bedingungen manipulieren. Diese Schwachstelle ergibt sich aus der Möglichkeit, die Service Principal Names (SPNs) zu missbrauchen. Damit ist ein nicht autorisierter Zugriff auf Dienste möglich, wenn Angreifer die SPNs kontrollieren oder vorhersagen können. Eine wirksame Entschärfung dieser Schwachstelle erfordert eine stabile Dienstkonfiguration und eine aufmerksame Überwachung der Authentifizierungspraktiken. Dies unterstreicht die Notwendigkeit für Unternehmen, ihre Kerberos-Implementierungen zu verstehen und gegen solch ausgeklügelte Angriffe zu schützen.

Sicherheitstipp:

Die Abschwächung der mit Relaying-Angriffen verbundenen Risiken erfordert einen umfassenden und proaktiven Ansatz. Eine wichtige Strategie ist die Deaktivierung der NTLM-Authentifizierung, wenn möglich, und die Bevorzugung von sichereren Protokollen wie Kerberos aufgrund der inhärenten Schwachstellen von NTLM. Die Aktivierung der SMB-Signierung spielt ebenfalls eine entscheidende Rolle. Sie trägt dazu bei, NTLM-Relaying zu verhindern, indem sie sicherstellt, dass SMB-Pakete authentifiziert und nicht verändert werden. Darüber hinaus kann die Konfiguration der LDAP-Signierung und der LDAP-Kanalbindung die Weiterleitung von LDAP-Authentifizierungsversuchen verhindern und so vor unberechtigtem Zugriff auf Verzeichnisdienste schützen.

Fassen wir noch einmal zusammen

Der Schutz von Active Directory ist im Kontext der Cybersicherheit von Unternehmen von zentraler Bedeutung. Die Behebung von Schwachstellen wie ACL-Missbrauch, ADCS-Fehlkonfigurationen und NTLM- und Kerberos-Relaying-Angriffen ist für die Aufrechterhaltung einer robusten Netzwerkabwehr unverzichtbar.

Unsere Penetrationstests für Active Directory (AD Pentest) sind speziell darauf ausgerichtet, diese und andere Schwachstellen aufzudecken und zu entschärfen. Sie bieten das nötige Fachwissen und die proaktiven Maßnahmen, um die Sicherheit und Widerstandsfähigkeit gegenüber sich entwickelnden Cyber-Bedrohungen zu verbessern. Kontaktieren Sie uns, wir helfen Ihnen gern.