SWIFT-User sind gemäß dem Customer Security Controls Framework (CSCF) verpflichtet, jährlich durch ein unabhängiges Assessment die Einhaltung mindestens aller verpflichtenden Controls nachzuweisen. Bei einem solchen SWIFT Assessment wird die Sicherheit der SWIFT-Infrastruktur und -Systeme einer Organisation geprüft, um sicherzustellen, dass sie gegen potenzielle Sicherheitsbedrohungen und Schwachstellen geschützt sind.

Im letzten Jahr veröffentlichte SWIFT mit Version CSCFv2023 ein Update des Frameworks. Tobias Weber, Managing Security Consultant der usd AG und Auditor mehrerer internationaler Sicherheitsstandards, gibt uns einen Einblick in die wichtigsten Änderungen und die Übergangsphase bis zum nächsten Assessment:

CSCFv2023: Überblick über die Änderungen

Auf den ersten Blick lässt sich erkennen, dass die neue Version keine neuen Architektur-Typen eingeführt hat. Allerdings haben sich einige Controls in ihrer Ausprägung geändert. Dies hat folgende Gründe: Hardware Security-Module (HSM) werden im Framework nun expliziter genannt und Cloud-Umgebungen wurden in das Framework aufgenommen. Beide Aspekte spiegeln sich in diversen Controls wider.

Zusätzlich gab es konkrete Änderungen an folgenden Controls:

1.5 Customer Environment Protection

Dieses Control wurde mit dem Update des Frameworks vom Advisory Control (empfohlen) zum Mandatory Control (verpflichtend). Es fordert, dass die Infrastruktur von externen Umgebungen und potenziell kompromittierbaren Elementen von der allgemeinen IT-Umgebung abgegrenzt werden soll. Damit weist das Control 1.5 einige Parallelen zum Control 1.1 auf, welches eine Separierung der SWIFT-Umgebung von der eigenen Umgebung fordert. Am besten lässt sich dies mit geeigneten Firewalls und entsprechend gepflegten Firewall-Regeln umsetzen.

1.3 Virtualisierung

Dieses Control ist besonders relevant für Organisationen, die Container einsetzen. Während es sich bislang nur auf Virtualisierung im strengsten Sinne bezog, wird nun in dem überarbeiteten Control gefordert, dass auch containerisierte Applikationen explizit berücksichtigt werden müssen. Beispiele dafür können Docker, Kubernetes oder AWS EKS Services sein.

2.7 Schwachstellenscans

Bei Control 2.7, welches sich auf Schwachstellenscans bezieht, gab es ebenfalls Anpassungen: Cloud Services sind in den Scope gerückt und die Erkennung potenzieller Fehlkonfigurationen muss durch den Schwachstellenscan abgedeckt werden.

3.1 Physische Sicherheit

Auch bei Control 3.1 zur physischen Sicherheit gab es eine Erweiterung des Scopes: Hardware Security Module (HSM) und Cloud Services wurden aufgenommen. Interessanterweise wird nun nicht mehr empfohlen, die USB-Ports von Workstations zu deaktivieren. In Workstation-Betriebsmodellen, bei denen eine solche Deaktivierung ohne große Einschränkungen möglich ist, empfehlen meine Kolleg*innen und ich dies aber aus Gründen der allgemeinen Sicherheit weiterhin zu tun.

7.3A Pentests

Das Control, welches regelmäßige Penetrationstests (kurz Pentests) fordert, wurde abgeschwächt. Eine zusätzliche Notiz regelt, dass nicht alle Komponenten in jedem Pentest geprüft werden müssen. Es reicht, risikobasiert zu testen, und Ergebnisse aus vorherigen Pentests (z.B. als Re-Assessment oder Sampling) dürfen herangezogen werden. Es gilt aber zu berücksichtigen, dass dies nur greift, sofern sich seit dem letzten Pentest nichts an der Risikolandschaft und der IT-Umgebung geändert hat.

Der Übergang zu CSCFv2023

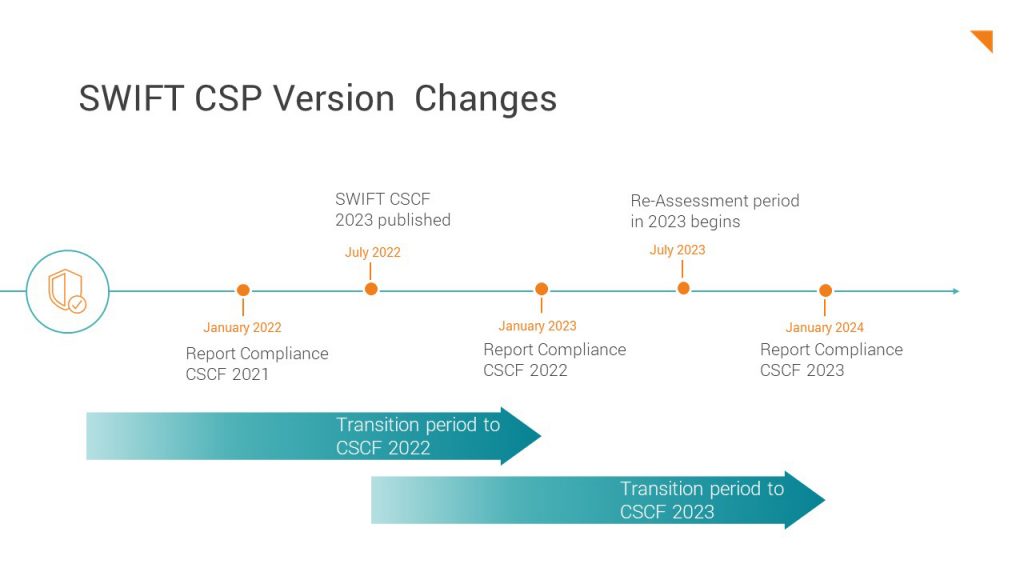

Verallgemeinernd lässt sich sagen, dass die Phasen in den gleichen Abständen ablaufen: Immer von Juli eines Jahres bis Ende des gleichen Jahres werden für alle betroffenen SWIFT-User die entsprechenden Assessments durchgeführt, sodass diese im Januar spätestens ihren Report of Compliance nachweisen können.

Zeitgleich wird im Juli regelmäßig ein Update des CSCF für das Folgejahr veröffentlicht. Am Beispiel von 2022 und 2023 lässt sich das gut sehen: Im Juli 2022 wurde das CSCFv2023 vorgestellt. Gleichzeitig begann für alle Unternehmen die Re-Assessment Period 2022, aber nach dem Framework v2022.

Damit ermöglicht SWIFT den Usern nicht nur eine Übergangsphase von etwa einem Jahr für die neu eingeführten Frameworks. Zusätzlich ermöglicht die Veröffentlichung des neuen Frameworks vor dem kommenden Assessment eine parallele Gap-Analyse zeitgleich mit dem stattfindenden Assessment: Inwiefern gibt es Änderungen in den neu veröffentlichen Controls und welche Implementierungen sind bis zum nächsten Assessment notwendig, um diese zu erfüllen? Um gut vorbereitet zu sein, sollten SWIFT-User sich frühzeitig mit den Änderungen beschäftigen.

Ausblick

Compliance ist ein kontinuierlicher Prozess, kein einmaliges Projekt. Viele von Ihnen befinden sich jetzt mitten in der Implementierung von Maßnahmen und Prozessen zur Compliance mit dem CSCFv2023. Die Re-Assessment-Phase startet im Juli 2023.

Zeitgleich wird eine neue Version des CSP Mitte des Jahres erwartet. SWIFT hat angedeutet, dass in diesem Update möglicherweise die Controls 2.4 (Back Office Data Flow Security) und 2.8A (Critical Activity Outsourcing) zu Mandatory Controls werden.

Im vorherigen Blogpost betrachteten wir wie sich der neu definierte Re-Assessment-Prozess in den bisherigen SWIFT-CSP-Assessment-Prozess einfügt und welche Vorteile er für SWIFT-User bringen kann.

Sie haben Fragen oder benötigen Unterstützung bei Ihrem kommenden SWIFT Assessment? Kontaktieren Sie uns, wir helfen gern.