In unserer Miniserie „Management von Informationsrisiken“ geben wir Ihnen einen komprimierten Überblick über eines der Herzstücke des Informationssicherheitsmanagements: das Risikomanagement. Warum dieses Thema? Nur wenn Organisationen ihre Risiken kennen und richtig bewerten, können sie angemessene Maßnahmen zum Schutz ergreifen. Im Rahmen dieser Serie wird der Gesamtprozess des Informationsrisikomanagements generisch beschrieben und genauer analysiert.

Es folgt in dieser Reihe zur Vertiefung noch:

Teil 3: Risikobehandlung & Restrisikoakzeptanz

Nachdem wir uns im ersten Teil dieser Miniserie mit der Identifikation von Risiken und der Kommunikation beschäftigt haben, geht es in diesem Teil nun darum, Risiken zu analysieren.

Hierzu können unterschiedliche Verfahren verwendet werden, die sich in unterschiedlichen Faktoren unterscheiden.

- Die Methoden können unterschiedliche Prozesse zur Durchführung der Bewertung vorsehen

- Die Verfahren können Risiken in unterschiedlicher Granularität betrachten

- Die Höhe des Risikos kann auf unterschiedliche Art bewertet werden.

Es gibt zahlreiche Beispiele unterschiedlicher Risikoanalysemethoden, denen man sich methodisch als Unternehmen bedienen kann. Begonnen mit klassischen Risikomatrizen, bis hin zu komplexeren Verfahren wie beispielsweise der FAIR² Methode, einem geschützten Standard der Open Group und des FAIR Institutes. Viele Methoden betrachten typische Bedrohungsszenarien und Angriffsprofile mit den Dimensionen Angreifer, Motivation und Methodik. Zudem werden Vorfälle aus der Vergangenheit und Prädisposition des Unternehmens in Betracht gezogen. Diese Ergebnisse verbunden mit dem sogenannten Risikoappetit des Unternehmens bilden die Grundlage für die Priorisierung von späteren Handlungsfeldern zur Umsetzung.

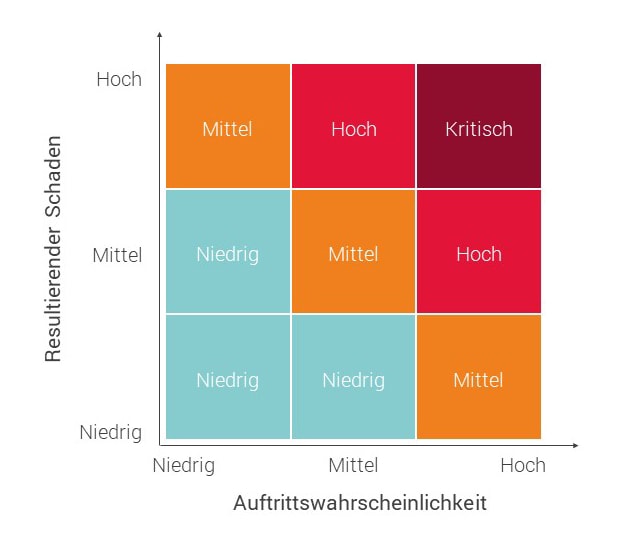

Ein einfacher und daher durchaus populärer Ansatz ist die Risikoanalyse über sogenannte Risikomatrizen, die wir insbesondere solchen Unternehmen empfehlen, die noch in den anfänglichen Implementierungsphasen sind.

Im Wesentlichen erfolgt die Analyse in drei Schritten:

- Ermittlung des resultierenden Schadens und der Eintrittswahrscheinlichkeit durch Expert*innenschätzungen (qualitativ oder quantitativ)

- Einordnung in die Bewertungskategorien anhand von unternehmensweit standardisierten Tabellen

- Ablesen der Höhe des Risikos aus der Risikomatrix zur Priorisierung von Risiken

Neben der Betrachtung des potentiellen Schadens, der durch den Verlust der klassischen Schutzziele der Informationssicherheit (Vertraulichkeit, Integrität, Verfügbarkeit) eintreten kann, werden folgende weiteren typischen Schadenskategorien in der Regel in Betracht gezogen:

- Produktivitätsverlust

- Kosten der Vorfallsbehandlung

- Wiederbeschaffungskosten

- Verlust eines Wettbewerbsvorteils

- Vertrags- und gerichtliche Strafen

- Reputationsschaden

Unternehmen stehen in der Regel nicht ausreichend Ressourcen zur Verfügung, um alle Risiken gleichzeitig zu behandeln. Auf Basis der Risikoanalyse kann daher nun eine Priorisierung der Risiken vorgenommen werden, das angemessene und wirtschaftliche Handeln bei der Festlegung späterer Maßnahmen ermöglicht.

Faktoren der Risikopriorisierung neben der Höhe des Risikos sind:

- Die Relevanz der betroffenen Assets

- Der Risikoappetit des Unternehmens

“In dieser Phase ist es besonders wichtig, mit unternehmensinternen und externen Experten Schadens- und Auftrittswahrscheinlichkeit von Risiken zu analysieren. Wir wenden hierzu bewährte Interview- und Analysemethoden an, die es uns gemeinsam ermöglichen, effizient zum bestmöglichen Ergebnis zu kommen. So sind Sie ideal vorbereitet, um die richtigen Entscheidungen zur Risikobehandlung treffen zu können.“

Maximilian Müller

Managing Consultant

Security Consulting