In unserer Miniserie „Management von Informationsrisiken“ geben wir Ihnen einen komprimierten Überblick über eines der Herzstücke des Informationssicherheitsmanagements: das Risikomanagement.

Warum dieses Thema? Nur wenn Organisationen ihre Risiken kennen und richtig bewerten, können sie angemessene Maßnahmen zum Schutz ergreifen. Im Rahmen dieser Serie wird der Gesamtprozess des Informationsrisikomanagements generisch beschrieben und genauer analysiert.

Es folgen in dieser Reihe zur Vertiefung noch:

Teil 2: Risikoanalyse & Risikopriorisierung

Teil 3: Risikobehandlung & Risikoakzeptanz

Die Rolle der Informationssicherheit war nie wichtiger als in diesen Tagen. Keine Organisation kann es sich in diesem Kontext leisten, die Augen vor der aktuellen Bedrohungslage zu verschließen. Denn das Unterbewerten oder Übersehen von Risiken kann zu gravierenden, aber vermeidbaren Sicherheitsvorfällen führen.

Den meisten Unternehmen ist jedoch ebenso bewusst, dass Sicherheit nie zu 100 Prozent garantiert werden kann, egal, welche Mittel und Maßnahmen zur Verfügung stehen. Zudem sind auch in der Informationssicherheit die Prinzipien der Wirtschaftlichkeit nicht ausgehebelt: Eine Überbewertung von Risiken führt also gegebenenfalls zu übermäßigen Investitionen in Maßnahmen und entzieht anderen notwendigen Maßnahmen die Ressourcen.

Eine Priorisierung von Maßnahmen zur Behandlung von Informationsrisiken setzt daher eine sinnvolle Bewertung der Risiken voraus, denen Ihr Unternehmen in diesem Kontext ausgesetzt ist.

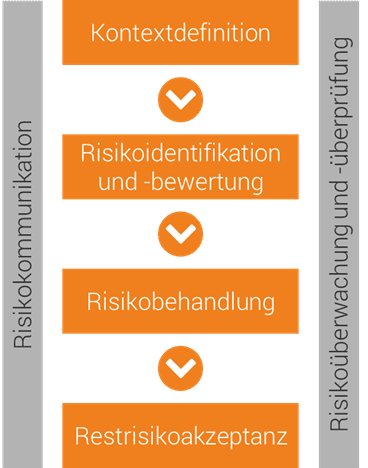

Im Folgenden wird ein generelles Vorgehensmodell zum Management von Informationsrisiken dargestellt. Dieses muss unternehmensweit nach einheitlichen, erprobten und effektiven Prozessen erfolgen.

- Kontextdefinition: Initial ist die konkrete Methodik zum Informationsrisikomanagement zu definieren und zu dokumentieren. Dies beinhaltet die Bestimmung von zu betrachtender Assets sowie von Rollen und Verantwortlichkeiten . Dem ISO obliegen die Festlegung und Gestaltung der Methodik, welche von der Geschäftsleitung bzw. dem Top Management freigegeben wird.

- Risikoidentifikation und -bewertung: Im Rahmen des Betriebs eines ISMS müssen Risiken im Unternehmen identifiziert und anschließend nach dem zuvor definierten Vorgehen einheitlich bewertet werden

- Risikobehandlung: Auf Basis der Risikobewertung erfolgt eine priorisierte Risikobehandlung, entweder über (mitigierende) Maßnahmen, Vermeidung oder Transfer des Risikos.

- Risikoakzeptanz: Wenn ein Risiko nicht vollständig eliminiert werden kann oder soll, muss das (Rest-)Risiko akzeptiert werden.

- Risikokommunikation: Das Vorgehen und die Ergebnisse des Risikomanagementprozesses müssen in das Unternehmen kommuniziert werden, ebenso sind Kommunikationskanäle zur Identifikation und Meldung von Ad-hoc-Risiken zu etablieren.

- Risikoüberwachung und -überprüfung: Die Bewertung von Risiken kann sich durch die sich ständig verändernden Umgebungen der IT-Welt schnell verändern, daher ist eine kontinuierliche Überwachung und Überprüfung von Risiken zu etablieren, um auf entsprechende Änderungen schnell und effizient reagieren zu können.

Im Rahmen der Risikoidentifikation sind verschiedene Faktoren zu beachten, die wir Ihnen nachfolgend kurz aufzeigen:

Assets

Zunächst identifizieren Sie alle Assets, die Sie im Rahmen Ihres Managements von Informationsrisiken betrachten.

Bedrohungen

Bedrohungen können zu Schadensereignissen auf Assets führen. Relevante Bedrohungen müssen katalogisiert werden und werden üblicherweise aus bekannten Bedrohungskatalogen entnommen.

Schwachstellen

Schwachstellen, die das Auftreten einer Bedrohung ermöglichen, werden pro Asset erhoben.

Ein Risiko ergibt sich daraus, dass eine Bedrohung auf eine Schwachstelle eines Assets wirkt.

Bevor Risiken behandelt und vermindert werden können, müssen diese zuerst identifiziert werden.

Um Risiken initial zu identifizieren, gibt es verschiedene Möglichkeiten. Es könnte z.B. eine Gap Analyse anhand der internen Kontrollen durchgeführt werden oder es könnten anhand eines Bedrohungskatalogs Risiken identifiziert werden, indem geprüft wird, inwiefern diese Bedrohungen auf bekannte Schwachstellen wirken. Diese Vorgehensweisen können auch kombiniert werden.

Diese Identifikation kann auf Basis von Assets stattfinden, in diesem Fall wäre der Asset Owner dafür verantwortlich (ggf. mit Unterstützung des ISOs). Ebenso ist aber auch auf Unternehmensebene eine Identifikation denkbar, diese sollte entsprechend von dem ISO mit Unterstützung des Top Managements durchgeführt werden.

Weshalb gute Kommunikation ein wesentlicher Erfolgsfaktor ist

Für ein erfolgreiches Risikomanagement ist es elementar, alle Beteiligten des Risikoprozesses mit den notwendigen Informationen zu versorgen. Eine einheitliche Bewertung und Behandlung von Risiken kann nur erfolgen, wenn alle Beteiligten die gleichen Annahmen verwenden. Zudem können unterschiedliche Verständnisse der Risikosituation zu Sicherheitsvorfällen führen – auch hierüber sollte innerhalb von beteiligten Gruppen und Entscheidern Transparenz herrschen.

Üblicherweise wird die Informationsrisikomethodik durch den ISO im Unternehmen kommuniziert. Dieser leitet ggf. auch die Asset Owner an, welche die Risikoidentifikationen und -bewertungen durchführen.

Das im Rahmen der Risikoidentifikation initial angelegte Risikoregister dient als Übersicht über alle Risiken des Unternehmens. Es kann z.B. als Datenbank, in einem Tool oder als Excel-Tabelle vorliegen und sollte im Verlauf der weiteren Phasen um Informationen erweitert werden, bis es folgende Angaben enthält:

- Risikobeschreibung

- Quelle oder Ursachen des Risikos

- Verantwortlichkeiten

- Wahrscheinlichkeit und Auswirkungen des Risikos (siehe Teil 2: Risikoanalyse)

- ausgewählte Risikobehandlung (Vermeidung/Minderung/Transfer/Akzeptanz) (siehe Teil 3: Risikobehandlung)

- ggf. konkrete Maßnahmen mit den jeweiligen Verantwortlichkeiten und Deadline (siehe Teil 3: Risikobehandlung)

- Restrisiko des (zuvor geminderten) Risikos (siehe Teil 3: Risikoakzeptanz)

Die Risiken werden in der Regel einzeln als separate Ereignisse aufgeführt, doch sollten vorhandene Abhängigkeiten kenntlich gemacht werden. Ggf. bietet sich auch eine Aggregation von Risiken mit gleichen resultierenden Maßnahmen an, um das Risikoregister zu vereinfachen (siehe Teil 2: Risikoanalyse). Ein Risikoregister ist eines der am häufigsten verwendeten Dokumentationen von Risiken in Unternehmen.

Mit Abschluss der Risikoidentifikation ist die Basis geschaffen, diese nun im nächsten Schritt zu analysieren und zu priorisieren. Erfahren Sie dazu mehr in unserem nächsten Teil der Miniserie „Teil 2 Risikoanalyse & Risikopriorisierung“.

“Neben der Wahl einer auf das jeweilige Unternehmen passenden Methodik zum Informationsrisikomanagement ist die umfassende und in allen Schritten etablierte Kommunikation sowie das Einbeziehen aller Stakeholder in diese Prozesse wichtig für den Erfolg. Wir begleiten unsere Kunden daher auch bei der Vorbereitung der zielgruppengerechten Information des Managements und der Mitarbeitenden über die Risiken. Nur so wird die Basis für richtige Entscheidungen und Awareness geschaffen.“

Andrea Rupprich

Managing Consultant, Prokuristin

Security Consulting