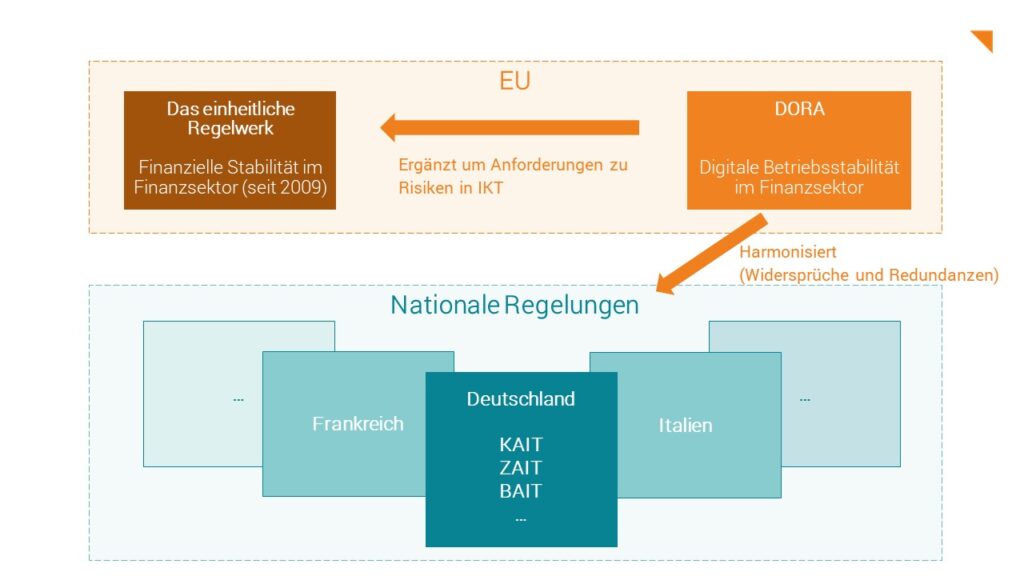

Im Finanzsektor fehlte es bisher an EU-weiten Vorschriften für die digitale Betriebsstabilität, sodass die Verantwortung zur Regulierung bei den einzelnen Mitgliedsstaaten verblieb. Im Resultat gibt es einen Flickenteppich aus zahlreichen nationalen Regelungen zur digitalen Sicherheit im Finanzwesen, mit sich unterscheidenden Regelungen. Im Juni 2020 traten zwar die „EBA Guidelines on ICT and security risk management“, Leitlinien zu IKT und Sicherheitsrisikomanagement der European Banking Authority (EBA) in Kraft - insgesamt blieb die Behandlung von Risiken in Zusammenhang mit Informations- und Kommunikationstechnologien (IKT) auf europäischer Ebene bisher jedoch unzureichend. In einem vernetzen Europa, in dem internationale Kooperationen zwischen Finanzunternehmen weit verbreitet sind und digitalisierungsbezogene Risiken potenziell grenzüberschreitende Auswirkungen haben, soll DORA nun diese Lücke schließen und auf EU-Ebene einen ergänzenden gemeinsamen Rechtsrahmen bieten. Die bisher speziell für Deutschland gültigen Richtlinien wie BAIT, ZAIT und MaRisk werden damit um ein Regelwerk auf der Ebene von EU-Recht ergänzt.

Maßnahmen für digitale Resilienz

Mit DORA wird erstmalig der Fokus eines europäischen Regelwerkes auf digitale Resilienz gelegt. Diese soll durch die Umsetzung verschiedener Anforderungen an die Stabilität digitaler Systeme des Finanzsektors erlangt werden. Folgende Maßnahmen sollen dazu beitragen:

- Spezifizierung des Managements digitaler Risiken (als Ergänzung zum bisher geltenden „Single Rulebook“ der Europäischen Bankenunion)

- Schaffung einer gründlichen Prüfung von IKT-Systemen

- Neue Befugnisse für Finanzaufsichtsbehörden zum Überwachen von Risiken in Zusammenhang mit IKT-Drittanbietern

- Meldeverfahren für IKT-bezogene Vorfälle

Für wen gilt DORA?

Die Anforderungen gelten für verschiedene Arten von Finanzunternehmen, darunter Kreditinstitute, Zahlungsinstitute, Wertpapierfirmen, Anbieter von Kryptodienstleistungen und (Rück-)Versicherungsunternehmen – betroffen sind also viele Institutionen. Auch die Risiken der kritischen IKT-Drittanbieter von Finanzunternehmen werden durch DORA umfassend adressiert.

Die DORA-Anforderungen im Überblick

DORA umfasst insgesamt 40 Artikel, die sich thematisch in 6 Themen einteilen lassen:

- Anforderungen an die Governance (Artikel 4)

- Anforderungen an das IKT-Risikomanagement (Artikel 5 bis 14)

- Meldung IKT-bezogener Vorfälle (Artikel 15 bis 20)

- Prüfung der digitalen Betriebsstabilität (Artikel 21 bis 24)

- Risiko durch IKT-Drittanbieter (Artikel 25 bis 39)

- Informationsaustausch (Artikel 40)

Auf drei dieser Anforderungen, die für viele Finanzunternehmen unmittelbare Auswirkungen auf ihre betriebliche Praxis haben, gehen wir im Folgenden näher ein:

Meldung IKT-bezogener Vorfälle (Artikel 15 bis 20)

Finanzunternehmen werden generell dazu verpflichtet, einen Managementprozess zur Überwachung und Protokollierung IKT-bezogener Vorfälle einzurichten und umzusetzen. Vorgehensweisen zu ihrer Klassifizierung, Bewältigung und Berichterstattung sind zu planen.

- IKT-Vorfälle werden klassifiziert nach Anzahl der Nutzer/Akteure, Dauer, geographischer Ausbreitung, Datenverlusten, Schwere der Auswirkungen, Kritikalität betroffener Dienste, wirtschaftlichen Auswirkungen

- (Nur) als „schwerwiegend“ klassifizierte IKT-Vorfälle müssen den zuständigen Behörden gemeldet werden. Die Behörden können weiteren Stellen Einzelheiten melden, z. B. der EZB oder ESA

- Zur Meldung soll eine gemeinsame Vorlage und ein einheitliches Verfahren (entwickelt durch ESA) verwendet werden.

- Erst-, Zwischen- und Abschlussberichte müssen den zuständigen Behörden nach festgelegten Zeiten vorgelegt werden:

- Initiale Meldung unverzüglich, spätestens am Ende des Geschäftstags,

- Nach spätestens einer Woche ein Zwischenbericht, gefolgt von Statusaktualisierungen,

- Spätestens einen Monat nach dem ersten Bericht ein Abschlussbericht mit Ursachenanalyse, unabhängig davon, ob Auswirkungen bislang nur geschätzt oder beziffert wurden

- Nutzer und Kunden sind zu informieren, wenn ein Vorfall Auswirkungen auf ihre finanziellen Interessen hat oder haben könnte.

- Möglichkeit einer zentralen EU-Plattform zum Melden von IKT-Vorfällen wird geprüft

Prüfung der digitalen Betriebsstabilität (Artikel 21 bis 24)

Finanzunternehmen sollen Programme zum regelmäßigen Prüfen von Abwehrbereitschaft, Schwachstellen, Mängeln oder Lücken und zur sofortigen Umsetzung von Korrekturmaßnahmen festlegen. Es müssen außerdem Verfahren und Strategien zur Priorisierung, Klassifizierung und Behebung aller während der Prüfungen erkannten Probleme erarbeitet werden.

- Die Prüfungen müssen von unabhängigen internen oder externen Parteien durchgeführt werden

- Alle kritischen IKT-Systeme müssen mindestens einmal im Jahr geprüft werden

- Ein vollständiges Spektrum geeigneter Tests sollte in dem Programm vorgesehen sein, darunter Bewertungen und Überprüfungen der Anfälligkeit, Analysen von Open-Source-Software, Bewertungen der Netzsicherheit, Analysen der physischen Sicherheit, Fragebögen und Scansoftwarelösungen, Quellcodeprüfungen, szenariobasierte Tests, Kompatibilitätstests, Leistungstests, Ende-zu-Ende-Tests oder Penetrationstests.

- Um die Verhältnismäßigkeit zu wahren, sind nur diejenigen Unternehmen zur Durchführung erweiterter Tests auf der Grundlage bedrohungsorientierter Penetrationstests (TLPT) verpflichtet, die von den zuständigen Behörden als bedeutend eingestuft werden. Folgende Kriterien werden angesetzt, um die Verpflichtung zu Penetrationstests zu ermitteln:

- Kritikalität der vom Finanzunternehmen erbrachten Dienstleistungen und ausgeführten Tätigkeiten

- Bedenken hinsichtlich der Finanzstabilität, einschließlich des systemischen Charakters des Finanzunternehmens

- Das spezifische IKT-Risikoprofil, der IKT-Reifegrad des Finanzunternehmens oder einschlägige technologische Merkmale

- Finanzunternehmen sind verpflichtet, ausschließlich Prüfer mit höchster Eignung und Expertise für die Penetrationstests zu beauftragen.

Risiko durch IKT-Drittanbieter (Artikel 25 bis 39)

Finanzunternehmen sollen das Risiko von IKT, die durch Drittanbieter bezogen werden, überwachen. Dazu gibt es Maßnahmen für den Abschluss, die Erfüllung und die Beendigung von Verträgen mit Drittanbietern:

- Ein Register über alle vertraglichen Vereinbarungen mit IKT-Drittanbietern muss geführt werden, das den Aufsichtsbehörden auf Anfrage vorzuzeigen ist. Das Register muss folgende Informationen enthalten:

- eine vollständige Beschreibung der Dienste,

- Angaben zu den Orten, an denen Daten verarbeitet werden sollen,

- vollständige Leistungsbeschreibungen mit quantitativen und qualitativen Leistungszielen,

- einschlägige Bestimmungen über Zugänglichkeit, Verfügbarkeit, Integrität, Sicherheit und Schutz personenbezogener Daten

- Garantien für den Zugang, die Wiederherstellung und die Rückgabe bei Ausfall von IKT-Drittanbietern,

- Kündigungsfristen und Berichtspflichten der IKT-Drittanbieter,

- Zugangsrechte, Kontroll- und Prüfstrategien des Finanzunternehmens oder eines beauftragten Dritten

- unmissverständliche Kündigungsrechte und spezielle Ausstiegsstrategien

- Besonders kritische IKT-Drittanbieter, die entscheidend zum Funktionieren des Finanzsektors beitragen, werden gesondert durch die EU, vertreten durch die ESA, überwacht. Hierzu veröffentlicht die ESA jährlich eine Liste kritischer IKT-Anbieter

Was kommt auf betroffene Finanzunternehmen zu?

Abhängig vom Ist-Zustand bedeutet die Umsetzung der DORA für betroffene Unternehmen zunächst Abstimmungs-, Schulungs- und Implementierungsaufwände. Sollten zur Umsetzung außerdem neue technische Systeme notwendig werden, sollten diese als IT-Projekte mit einer hohen Komplexität und Kritikalität betrachtet werden.

Wir empfehlen Unternehmen im ersten Schritt, die durch DORA formulierten Anforderungen im eigenen Haus zu verifizieren. Eine umfangreiche Gap-Analyse eignet sich am besten, um Abweichungen und Verbesserungspotentiale zu identifizieren. Auf Basis dieser Ergebnisse können im Anschluss konkrete Projekte zur Harmonisierung mit den Anforderungen geplant und umgesetzt werden. Wie oben beschrieben kommen auf viele Unternehmen in der Folge zusätzliche Sicherheitsprüfungen, wie Prüfungen ihrer Dienstleister und gegebenenfalls technische Analysen in Form von bedrohungsorientierten Penetrationstests zu. Im Idealfall haben Sie einen Sicherheitspartner an Ihrer Seite, der Sie fachgerecht durch all diese Phasen begleiten und Sie eingehend hierzu beraten kann.

Link zum Digital Operational Resilience Act:

https://eur-lex.europa.eu/legal-content/EN/TXT/?uri=CELEX:52020PC0595