Bei Informationssicherheit geht es in erster Linie um den Schutz Ihrer Unternehmenswerte. In unserer Miniserie erläutern wir Ihnen Begrifflichkeiten, Konzepte und Wissenswertes rund um Informationssicherheitsmanagement in Unternehmen.

Teil 1: Die Basics

Teil 3: Schwachstellen, Bedrohungen und Risiken

Teil 4: Risikomanagement im Unternehmen

Implementierung eines ISMS im Unternehmen

Zur Verbesserung ihrer Informationssicherheit streben immer mehr Organisationen den Aufbau eines eigenen Informationssicherheitsmanagementsystems (ISMS) an. Hierfür kann es unterschiedliche Motivationen geben, wie gesetzliche Auflagen (zum Beispiel durch das IT-Sicherheitsgesetz), Forderungen von Kunden oder schlicht ein vom Unternehmen selbstauferlegter Anspruch an ein starkes Informationssicherheitsniveau.

In Unternehmen müssen nicht nur IT-Systeme, sondern auch alle anderen Assets des Unternehmens in Bezug auf die Schutzziele Vertraulichkeit, Integrität und Verfügbarkeit geschützt werden. Innerhalb eines ISMS werden dazu Regeln, Prozesse, Maßnahmen und Tools definiert, mit denen die Informationssicherheit im gesamten Unternehmen gesteuert, aufrechterhalten, kontrolliert und stetig verbessert werden kann. Maßnahmen zur Informationssicherheit betreffen dabei alle Prozesse, Richtlinien, Verfahren, Praktiken oder Organisationsstrukturen, die potenziell Einfluss auf Risiken für die Informationssicherheit haben.

Normen und Best Practices

Das Management der Informationssicherheit im Unternehmen kann nach verschiedenen Vorgaben und Best Practices erfolgen. Der bekannteste und am häufigsten angewendete Standard zum Informationssicherheitsmanagement ist die ISO/IEC 27001:2013. Ein nach ISO 27001 betriebenes ISMS kann durch akkreditierte Unternehmen zertifiziert werden.

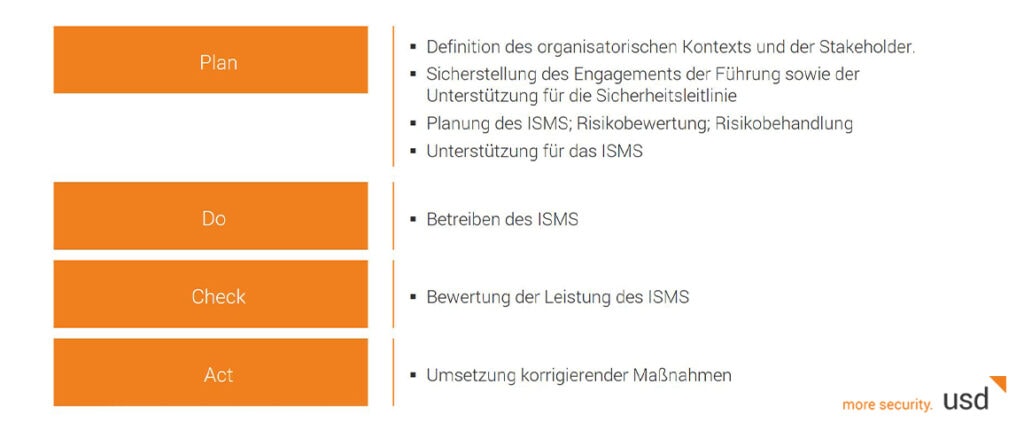

Der PDCA-Zyklus

Der Aufbau eines ISMS nach ISO 27001 orientiert sich an einem PDCA-Zyklus:

PLAN – Der organisatorische Kontext und die Verantwortlichkeiten werden definiert. Es wird die Unterstützung für Sicherheitsrichtlinien sowie das Engagement der Führung sichergestellt. Zudem wird ein Umsetzungsplan ausgearbeitet, der die Risikobewertung und -behandlung im Rahmen des ISMS festsetzt.

DO – Das ISMS wird im Unternehmen implementiert und umgesetzt. Durch eine gezielte unternehmensweite Kommunikation und Trainings wird unter allen Mitarbeitern Awareness für Informationssicherheit aufgebaut.

CHECK – Um das ISMS kontinuierlich zu verbessern, ist es notwendig, seine Leistung fortlaufend zu überwachen. Nur durch eine genaue Analyse der Prozesse können gezielte Korrekturen erfolgen. Unterstützt wird diese gegebenenfalls durch interne Audits. Im Rahmen des Risikomanagements werden Risiken identifiziert, analysiert und anschließend gemäß festgelegter Methodik behandelt.

ACT – Hierbei werden die Maßnahmen zur Korrektur und Verbesserung des ISMS umgesetzt und neue strategische Ziele festgelegt um das ISMS des Unternehmens stetig zu optimieren.

Maßnahmen (Security Controls), die gemäß ISO 27001 umgesetzt werden müssen, sind im Annex der Norm aufgeführt. Anhand des sogenannten „Statement of Applicability“ (SoA), müssen Unternehmen zunächst identifizieren, welche von der Norm geforderten Maßnahmen auf ihr Unternehmen anwendbar sind. Steht eine Maßnahme beispielsweise im Widerspruch zu am Geschäftsort geltenden Recht, oder führt ein Unternehmen eine durch eine Maßnahme geregelte Tätigkeit nicht aus, so ist es auch von der Umsetzung der entsprechenden Maßnahme ausgenommen.

Definition des Geltungsbereichs

Bei der Definition des Geltungsbereichs (auch Scope genannt) wird die Grenze des ISMS definiert, in dem es angewendet wird. Hierzu müssen alle relevanten Assets, Prozesse, Schnittstellen und internen und externen Interessensgruppen definiert und dokumentiert werden.

Rollen und Verantwortlichkeiten

Da Informationssicherheit alle Unternehmensbereiche betrifft und dementsprechend unternehmensweit umgesetzt werden muss, fällt das ISMS in den Verantwortungsbereich des Top-Managements. Dieses definiert die gewünschte Sicherheitspolitik, angestrebte Sicherheitsziele und die übergeordnete Sicherheitsstrategie. Initial gibt das Top-Management Sicherheitsleitlinien vor und delegiert die Aufgaben der spezifischen Ausarbeitung an bestimmte Führungskräfte, wie den Information Security Officer (ISO). Nur, wenn das Management die Einführung eines ISMS voll unterstützt, kann ein solches Projekt mit allen notwendigen Ressourcen erfolgreich umgesetzt werden.

Der ISO fungiert im Unternehmen als zentraler Ansprechpartner für die Informationssicherheit. Seine Aufgabe ist es, den Rahmen für die konkrete Ausgestaltung des ISMS für Mitarbeiterinnen und Mitarbeiter der unterschiedlichen Abteilungen im Unternehmen zu schaffen. Der ISO koordiniert und überwacht die Umsetzung von Aufgaben im Kontext des ISMS und berichtet hierüber an die Unternehmensleitung.

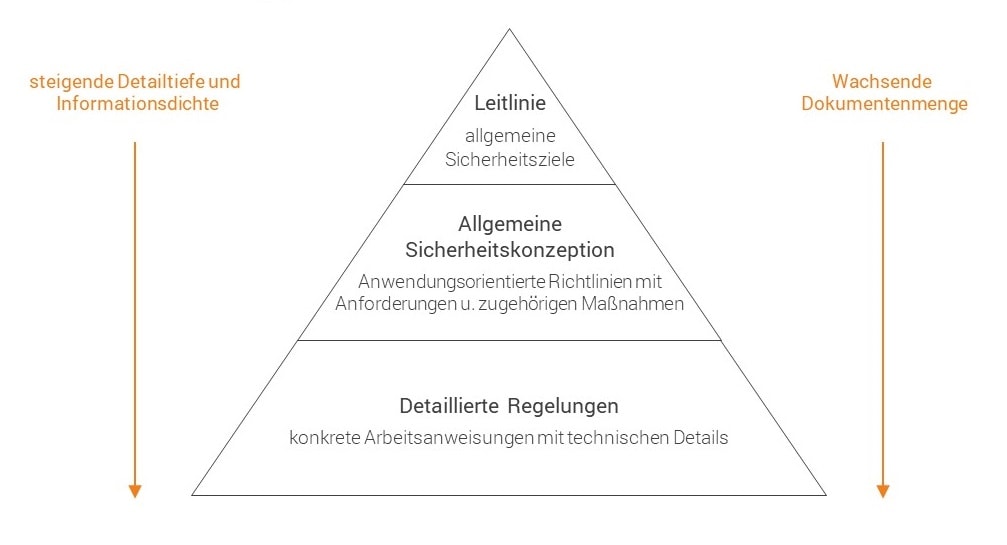

Richtlinien und Dokumentenlenkung

Die ISO 27001 gibt vor, dass die Anforderungen an die Fachbereiche und an das Unternehmen sowie alle das ISMS betreffende Prozesse dokumentiert werden müssen. Üblicherweise orientieren sich diese Anforderungen am Annex und bestehen aus einer übergeordneten Leitlinie sowie detaillierteren Dokumenten, die bestimmte Aspekte des ISMS konkretisieren und der Leitlinie untergeordnet sind.

Risikomanagement

Ein wesentlicher Bestandteil beim erfolgreichen Aufbau eines ISMS ist das Risikomanagement. Risiken entstehen dadurch, dass Bedrohungen auf Schwachstellen eines Assets wirken. Wird nun eine Schwachstelle durch einen Angreifer ausgenutzt, kann dadurch ein Schaden für das Unternehmen entstehen, man spricht auch von einem Informationssicherheitsvorfall. Diesen gilt es im Risikomanagement vorzubeugen. Daher ist es notwendig, Risiken im Unternehmen zu identifizieren, zu bewerten und anschließend zu behandeln.

Wenn Risiken bereits frühzeitig erkannt werden, können rechtzeitig geeignete Maßnahmen erarbeitet werden, die die Kontinuität der Geschäftsprozesse gewährleisten und Schaden durch Informationssicherheitsvorfälle vermindern bzw. vermeiden.

Überwachung und Verbesserung

Um festzustellen, ob das ISMS wie vorgesehen funktioniert, werden verschiedene Methoden zu seiner Überwachung und Bewertung angewendet. Die ISO 27001 sieht drei Werkzeuge zur Überwachung des ISMS vor:

- Kennzahlensystem (KPIs)

Messung des ISMS-Zustandes mithilfe von Kennzahlen - Interne Audits

Überprüfung des ISMS auf Konformität durch eine unabhängige Partei - Management Review

Überprüfung der Wirksamkeit des ISMS durch die oberste Leitung

Zertifizierungen

Unternehmen können ihr ISMS durch eine unabhängige, externe Prüfstelle nach der ISO/IEC 27001:2013 zertifizieren lassen. Die akkreditierte Zertifizierungsstelle überprüft dazu in einem mehrstufigen Audit, ob das ISMS im Unternehmen allen Kriterien des Standards entspricht und gemäß dessen Vorgaben betrieben wird. Bevor solch ein Audit stattfinden kann, muss das ISMS im Unternehmen seit mindestens drei Monaten in Betrieb sein und ein internes Audit sowie ein Management Review bereits stattgefunden haben. Durch ein unabhängiges Audit mit anschließender Zertifizierung können nachhaltig Risiken in der Informationsverarbeitung minimiert und Vertrauen bei Kunden und Anwendern gestärkt werden.