Bei Informationssicherheit geht es in erster Linie um den Schutz Ihrer Unternehmenswerte. In unserer Miniserie erläutern wir Ihnen Begrifflichkeiten, Konzepte und Wissenswertes rund um Informationssicherheitsmanagement in Unternehmen.

Teil 2: Das ISMS im Unternehmen

Teil 3: Schwachstellen, Bedrohungen und Risiken

Teil 4: Risikomanagement im Unternehmen

Was ist Informationssicherheit?

Informationen (oder Daten) bilden die Grundlage jeder Transaktion heutiger Unternehmen und sind damit eines ihrer wertvollsten Güter. Werden Daten gestohlen oder beeinträchtigt, kann dies im schlimmsten Fall existenzbedrohliche Folgen für Unternehmen nach sich ziehen. Es ist daher essentiell, dass Informationen und die Assets (Güter oder Werte), die sie verarbeiten, mit konsequenten Sicherheitsmaßnahmen vor Diebstahl und Missbrauch geschützt werden.

Warum müssen Informationen geschützt werden?

Der Schutzbereich der Informationssicherheit beschränkt sich nicht nur auf personenbezogene Daten (Datenschutz) und Unternehmensdaten in digitaler Form (IT-Sicherheit), sondern umfasst ebenso mündlich übermittelte Informationen und Unternehmensdaten in physischer Form (beispielweise auf Papier). Gelangen Unternehmensdaten oder insbesondere Unternehmensgeheimnisse in die falschen Hände, können dem betroffenen Unternehmen durch Wirtschaftsspionage oder Identitätsdiebstahl erhebliche Schäden entstehen. Irrtümliche oder bösartige Manipulationen von Daten können Fehler oder sogar Ausfälle bei der Produktion, Bestellungen oder Buchungen verursachen. Durch die Vielzahl an unterschiedlichen Gefahren entsteht ein Bedarf an einem erhöhten Schutzniveau gegen physische oder digitale Bedrohungen. Durch die stetig wachsende Digitalisierung, vermehrte Arbeit aus dem Home Office und neue, unstrukturierte Datenströme in Unternehmen ist zudem eine erhöhte Sensibilität für Informationssicherheit unter den Mitarbeitern erforderlich.

Die Schutzziele der Informationssicherheit

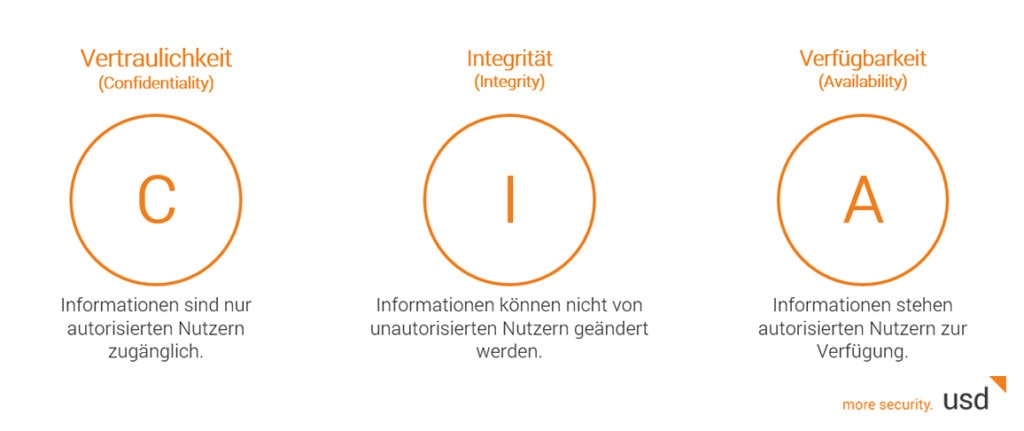

Die Informationssicherheit setzt sich aus verschiedenen Schutzzielen zusammen. Nur durch das Erreichen dieser Schutzziele kann der Schutz von Informationen im Unternehmen ganzheitlich gewährleistet werden – Unternehmen müssen hierfür entsprechende Maßnahmen implementieren.

Die drei wichtigsten und gängigsten Schutzziele der Informationssicherheit sind

- Vertraulichkeit (Confidentiality): Daten können nur von autorisierten Nutzern eingesehen, bearbeitet und verwaltet werden.

Dafür muss ein Unternehmen Themen wie die Kryptografie, Dokumentenklassifizierung und das Berechtigungsmanagement berücksichtigen. - Integrität (Integrity): Daten sind korrekt und die Systeme, die sie berühren, funktionieren fehlerfrei. Die Integrität fokussiert somit auch die Nachvollziehbarkeit von Änderungen.

Dafür müssen Unternehmen beispielsweise Kontrollmechanismen wie Integritätschecks oder Protokollierung betrachten. - Verfügbarkeit (Availability): Daten stehen berechtigten Nutzern jederzeit zur Verfügung und sind beispielsweise vor Systemausfällen geschützt.

Dafür müssen Unternehmen beispielsweise SLAs definieren, Redundanzen aufbauen und Backup-Konzepte erstellen.

Was muss geschützt werden?

Zu schützenswerten Assets zählen in der Informationssicherheit alle Gegenstände, IT-Systeme, Informationen, Standorte, Prozesse oder bestimmte Personen, die einen Wert für das Unternehmen haben. Assets werden in einem eigenen Inventar zentral im Unternehmen aufgeführt.

Jedem Asset ist ein Eigentümer, auch „Asset Owner“, zugewiesen und im Asset-Inventar dokumentiert. Asset Owner sind dafür zuständig, sicherzustellen, dass alle Sicherheitsanforderungen für das Asset eingehalten werden. Hierzu gehören beispielweise die folgenden Aufgaben

- Angemessene Klassifizierung des Assets

- Regelmäßige Überprüfung der Zugangs- sowie Zugriffsbeschränkungen auf das Asset

- Identifikation von Risiken je Asset

Wie kann ein effizienter Schutz erfolgen?

Die Sicherheit von Informationen lässt sich durch zahlreiche technische und organisatorische Maßnahmen organisieren. Technische Maßnahmen können Virenschutz, Softwareaktualisierungen oder ein unternehmensweites Zugriffskontrollsystem sein. Maßnahmen organisatorischer Natur sind beispielsweise relevante Mitarbeiterschulungen, ein sicherer Umgang mit Passwörtern oder Kampagnen, um Mitarbeiter für einen richtlinienkonforme Informationssicherheit sowie den Datenschutz zu sensibilisieren.

Bei identifizierten Risiken können mehrere Maßnahmen angewandt werden, um das identifizierte Risiko zu mitigieren. Da beispielsweise ein unternehmenskritischer Server besonders starken Schutz verlangt, ist im Einzelnen der Schutzbedarf eines jeden Assets zu prüfen, damit entsprechende Maßnahmen gewählt werden können.

All diese Maßnahmen sind Teil des Verantwortungsbereichs des Unternehmensmanagements, welche die diversen Aufgaben an einzelne Bereiche verteilt. Das Informationssicherheitsmanagementsystem (ISMS) ist im Unternehmen eine zentral verankerte Komponente für den richtigen Umgang mit existenzbedrohlichen Risiken.